日本マイクロソフト Forefront tmg_セミナ受講メモ_2011-09-01

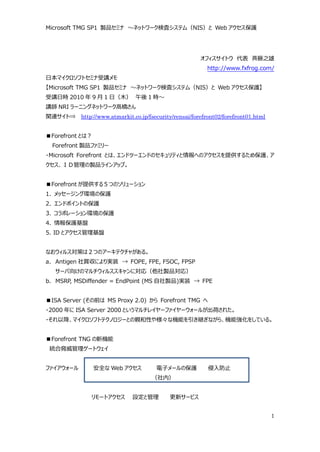

- 1. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 オフィスサイトウ 代表 斉藤之雄 http://www.fxfrog.com/ 日本マイクロソフトセミナ受講メモ 【Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護】 受講日時 2010 年 9 月 1 日(木) 午後 1 時~ 講師 NRI ラーニングネットワーク髙橋さん 関連サイト⇒ http://www.atmarkit.co.jp/fsecurity/rensai/forefront02/forefront01.html ■Forefront とは? Forefront 製品ファミリー ・Microsoft Forefront とは、エンドツーエンドのセキュリティと情報へのアクセスを提供するため保護、ア クセス、ID管理の製品ラインアップ。 ■Forefront が提供する5つのソリューション 1. メッセージング環境の保護 2. エンドポイントの保護 3. コラボレーション環境の保護 4. 情報保護基盤 5. ID とアクセス管理基盤 なおウィルス対策は2つのアーキテクチャがある。 a. Antigen 社買収により実装 → FOPE, FPE, FSOC, FPSP サーバ向けのマルチウィルススキャンに対応(他社製品対応) b. MSRP, MSDiffender = EndPoint (MS 自社製品)実装 → FPE ■ISA Server (その前は MS Proxy 2.0) から Forefront TMG へ ・2000 年に ISA Server 2000 というマルチレイヤーファイヤーウォールが出荷された。 ・それ以降、マイクロソフトテクノロジーとの親和性や様々な機能を引き継ぎながら、機能強化をしている。 ■Forefront TNG の新機能 統合脅威管理ゲートウェイ ファイアウォール 安全な Web アクセス 電子メールの保護 侵入防止 (社内) リモートアクセス 設定と管理 更新サービス 1

- 2. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■セキュアな Web 公開 ・Web サーバをカンタンに、かつ安全にインターネットへ公開する ⇒ WAN to LAN ■ネットワーク検査システム(NIS) ・署名ファイルを使用し、脆弱性を使用した攻撃(エクスプロイト)を検出 ⇒ LAN to WAN, WAN to LAN の両方向で機能 ■Web アクセス保護 ・社内の利用者がインターネットの Web サイトにアクセスする際の脅威からの保護 ⇒ LAN to WAN ■セミナの章構成について シンプルな管理(展開) →エッジでのネットワークアクセスポリシのコントロール(F/W) →企業リソースの RAS (VPN, 社内サーバのセキュアな公開) → クライアント PC とサーバへの侵入防止 → 社外 Web アクセスへの安全なアクセス(Web アクセス保護) → 電子メール脅威からのユーザ保護(電子メール保護) 2

- 3. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■システム要件 ・H/W 要件 ・プロセッサ 64bit, 1.86GHz, デュアルコアプロセッサ ・メモリ 4GB ・ハードディスク 2.5GB 以上のディスクの空き容量 (キャッシュ用と一時ファイル用は別に必要) ⇒ 500 人以下 250GB, 1 万人 1TB ⇒単一の TMG で、最大 12,169 人の同時ユーザと 487Mbps の WAN 帯域を無理なくサポート @ 3.33GHz Xeon Core i7 プロセッサ 2 基(各 8 コア)と 12GB RAM の最上位機種が必要(Xeon と i7 は別ではないかと?) ・S/W 要件 ・Windows Server 2008 R2 Standard, Enterprise, Datacenter Windows AD ドメインコントローラへの Forefront TMG は TMG SP1 よりサポート。 ・TMS SP1 の機能拡張 ・レポート強化 ・URL フィルター ・支社のサポート ・Share Point 2010 の公開 詳細は Forefront TMG サイトを見なはれ。 http://www.microsoft.com/japan/forefront/threat-management-gateway/default.mspx 3

- 4. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■Forefront TMG のエディションとライセンス ・Standard - プロセッサ - Forefront TMG Standard Edition(L のみ 159,500 円) ・Enterprise - プロセッサ - Forefront TMG Enterprise Edition(L のみ 701,300 円) ・Web Protection Service - サブスクリプション(Select A, 106 円/月) ■インストールの流れ STEP1. 準備ツールの実行 STEP2. インストール ウィザードの実行 STEP3. 開始ウィザードの実行 すべてウィザードで行うため、カンタンに導入できる。 // 無人応答インストールは可能であるが、PowerShell を TMG 上では使えない。 4

- 5. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■STEP1. 準備ツールの実行 ・インストールの種類 サービスと管理、管理のみ、EMS アレイの一元管理 (通常は前者2つのどれか) ・必須コンポ―ネントをネットワークからインストールする。 Forefront TMG サービス ・ネットワークポリシとアクセスサービス ・AD LDS インストールフォルダ ADAMDataadmntds.dit ・Windows PowerShell ・Windows Installer 4.5 ・Windows .NET 3.5 Framework SP1 ・Windows Web Service API ・Windows Update Enterprise Management Server (EMS) ・AD LDS ・Windows Installer 4.5 ・Windows .NET 3.5 Framework SP1 ■STEP2. インストール ウィザードの実行 Setup.exe を使用した無人インストールも可能。サンプル応答ファイルは TMG メディアにあり。 5

- 6. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■STEP3. 開始ウィザードの実行 Forefront TMS 初期構成。自動的に「開始ウィザード」が管理コンソール初回起動時に実行される。 ① ネットワークのセットアップウィザード ・ネットワークテンプレート 1/2 - エッジファイアウォール・・・(2 枚の NIC 必要)DMZ を構成しないでエクストラネットを持つ - 三脚境界・・・(3 枚以上の NIC 必要) DMZ を構成する ・ネットワークテンプレート 2/2 - バックファイアウォール・・・バック to バック型 F/W (一番安全) - 単一ネットワークアダプタ(キャッシュ専用)・・・Web プロクシと Web 公開のみしか利用できない ※ネットワークオブジェクトとルールが自動構成される STEP である。 ・ネットワークアダプタの選択 - LAN 側、WAN(インターネット)側、DMZ 側、それぞれを選択 ②システム構成ウィザード - ホスト ID (コンピュータ名、所属するドメインまたはワークグループ、プライマリ DNS サフィックス選択) ③展開ウィザード - Forefront TMG 環境の Update 設定(定義ファイル、NIS 署名の更新方法) インストール直後は NIS 署名がないので、定義ファイルダウンロード完了後に使用可能。 WSUS からのアップデートも選択可能。 - NIS と Web 保護ライセンスの有効化(Web 保護ライセンスがサブスクリプションキーを入力) ⇒ Evaluation Key は 90 日間有効 - マルウェア検査と URL フィルターの有効化 - NIS 署名の更新の設定 - カスタマーフィードバックと Microsoft 遠隔測定レポートサービスへの参加 ※セキュリティが強化された Windows ファイアウォールは TMG インストール後に無効、且つ設定 できなくなる。 6

- 7. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■Forefront TMG の管理ツール 従来と基本的に同じ。 ■F/W Rule の種類 a. 公開ルール - WAN から LAN への「着信方向」のアクセスを制御 - 社内サーバを WAN 公開するときに作成 b. アクセスルール - LAN から WAN への「発信方向」のアクセスを制御 - 社内のコンピュータからインターネットへのアクセスを許可・拒否するときに作成 ■F/W Rule 種類詳細 a. 公開ルール ・着信方向 ・サーバを公開するときに作成 ・種類 Web サーバ:Exchange 公開ルール、Share Point 公開ルール、Web 公開ルール 非 Web サーバ:サーバ公開ルール、メールサーバ公開ルール b. アクセスルール ・発信方向(LAN→WAN) ※正確には公開以外 ・社内のコンピュータからインターネットアクセスを許可・拒否するときに作成 ・種類 HTTP, HTTPS:Web アクセスポリシー(ルールのセット) HTTP, HTTPS 以外:アクセスルール ■ルールの構造 ・条件に一致した場合、指定された動作を実行する。 条件:(送信元、宛先、ユーザ 名前 動作 プロトコル(IP, TCP, UDP)、 アプリケーションフィルタ(HTTP, FTP 等) スケジュールなど) 実行: 条件に一致したら 7

- 8. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■F/W ルールの評価 ・順番制御 - 各ルールには順番がある。 - ファイアウォール ルールは、順番に評価され、条件に一致するルールがあれば、そのルールで指定され た動作(許可・拒否)実行し、以降の順番のルールは評価対象にならない。 ⇒同じルールが構成されていても、順番により動作は異なる。 ・既定のルール - TMG インストール後に既定で作成されるルール - すべての条件に対し、拒否する // Any, Any, Drop だね。 - 順番は最後 - 順番を変更することも、ルールを削除することもできない ⇒既定のルールにより、一致する条件のルールがなかったら、トラフィックはすべて拒否される ※変更の適用ボタンを押すと、構成の変更の説明(変更履歴)を記入できる。 トラブルシューティングで、変更の追跡で、この変更履歴を確認できる。 変更の適用ボタンを押して、構成の状態が【同期済み】になっていることを確認すること! ⇒ 適用ボタンを押しただけでは、TMG 動作は変わらない。 適用ボタンは、変更を AD LDS DB に書き込む。 TMG の動作が変更されるには、DB から TMG のメモリに、 その変更情報が読み込まれる必要がある。 →[監視]ノードの[構成]タブで[同期済み]を確認。 どうしてこんな構成になっているのかは、Enterprise Edition になっており複数 TMG アレイ構成されて いる場合、構成データが保管されているのは全てではなく、データに書き込み、取り込むという処理である。 スタンドアロンにおいてテスト環境でルールを複数書いた場合、すぐに反映されないこともあるので留意 すること 8

- 9. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■システムポリシ ・TMG の基本機能の実行や、ネットワーク インフラストラクチャ関連のサービスとの通信を有効にするため のルール群 ・システムポリシは、既定で非表示 ・編集は[システムポリシ エディタ]を使用する。 // 内部的に 50 種ほど ・システムポリシ ルールは、その他のルールよりも先に処理される。 // DNS 通信はシステムポリシで許可されているので、明示的に指定する必要はない。 // ICMP レベルの許可もここで書き込まれているので、ping や trace route など通るのはココ。 // 逆方向の疎通確認として ping は指定されていないので、icmp/ping ルールを作る必要がある。 // ローカルホストから Windows update へ HTTP, HTTPS もシステムポリシで許可されている。 // リモート接続の許可ポリシも定義されている。 注意:1.管理者が作ったファイアウォール ルールよりも優先されていること。 仮に DNS を拒否するルールを作っても、システムポリシが有効なので拒否されない。 → [システムポリシ エディタ]で該当箇所を無効化する必要がある。 2.他のルールと違い、DNS 許可について追加も出来ないし、宛先指定できない。 設定変更できないので、専用メニュー[システムポリシ エディタ]で有効化・無効化を行う。 [システムポリシ エディタ]で表示されない条件は変更できないということ。 ルールをいっぱい作った場合、うまく動作しないルールは「無効化」にすればいい。 「削除」にすると、後から追加が大変。 9

- 10. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■ダッシュボード Forefront TMG の管理コンソールのダッシュボードで、TMG の稼働状況サマリーを構成できる ■ログの管理 ・TMG のログ すべてのトラフィックを記録 ・ログの格納場所 - SQL Server - SQL Express (Local only) - File (Forefront TMG 形式、W3C 拡張ログファイル形式) ・取得するログのフィールドを指定できる ■ログのフィルタリング表示 ■レポートの確認 ・ログの要約・分析結果をわかりやすくグラフィカル表示。 - Forefront TMG SP1 で改良された。 - ・様々なレポート - サマリー、Web の使用、アプリケーションの使用、トラフィックと使用状況、セキュリティ、マルウェア防御、 URLフィルタ、ネットワーク検査 ・レポート種類 - ワンタイムレポート - 定期的なレポート - ユーザアクティヴィティ レポート ⇒ 特定したユーザのアクセスしたサイト、URL 分類をレポート ⇒ Forefront TMG SP1 の新機能 ■レポート作成時の注意事項 ・ログデータベースからレポートデータベースにログの内容がコピーされるのは 1 日1回(深夜午前1時) なので、この時間に TMG サービスが動作していなければいけない。 10

- 11. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■セキュアな Web 公開 ・Web サーバをカンタンに、かつ安全にインターネットへ公開する → インターネットから社内 攻撃を遮断し、カンタンかつ安全にサーバの公開を実現 // SSL 署名失効リストの更新はここでも任意で行えるようにしないとダメだな、と妄想。 ■Forefront TMG の公開ルール ・Web サーバの公開ルール ・Exchange 公開ルール OWA, ActiveSync, Outlook Anywhere など Exchange Client ・SharePoint 公開ルール ・Web 公開ルール ・Web サーバ以外の公開ルール(基本的にただのポートフォワードだけ) ・メールサーバの公開ルール ・サーバ公開ルール ■Web サーバ公開の手順 STEP1. Web リスナー(着信 IP、着信ポート)の定義 STEP2. Web サーバの公開ルール作成 ・公開するサーバの種類ごとに適切なウィザード実行 ・転送先 Web サーバの内部サイト名、IP アドレスを指定 ・Web リスナーの選択 ・選択の条件(ユーザ、スケジュール、送信元、HTTP フィルター) STEP3. ルールのテスト ■Web リスナーの作成 ・ネットワークオブジェクトの一つ。Web リスナーウィザードを実行する。 ・Forefront TMG が LISTEN する IP アドレス、ポートの定義。 ・Web リスナーで構成する項目: ・クライアントとの SSL 接続の有無 ・着信接続を受ける、TMG 外部 NIC の IP アドレス ・SSL 接続で使用するサーバ証明書 ・クライアントの認証方法 ・すべての公開済み Web サイトの SSO の有無 11

- 12. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■Web サーバの公開ルールの作成 ・Web リスナーで着信を受け付けた要求に対して、接続を許可・拒否する条件と転送先 Web サーバを 指定 ■HTTP フィルターの構成 ■ルールのテスト ■Exchange Server 2010 の5つのサーバの役割 ・メールボックス (MBX) :メールボックス データベースのホスト ・ハブトランスポート(HUB):メールの配信 // MTA ということか? ・クライアントアクセス(CAS):クライアントからの接続を受け付ける ・ユニファイドメッセージング(UM):音声システムとの連携 ・エッジ トランスポート(Edge):インターネットとメールの送受信 ■クライアントアクセスサーバ ・クライアントからの接続をサポートする Exchange サーバ ・他社製の POP3, IMAP4 も許可する ■社内の Exchange 2010 クライアントアクセスサーバの公開 ・ドメインに参加しているクライアントアクセスサーバは内部ネットワークに配置 ・Exchange 公開ルールを作成し、外部の利用者が社内のメールシステムを利用できるように構成 ■Exchange 公開ルール ウィザード ・[サービスの選択]ページ ・公開する Exchange クライアントアクセスサーバのバージョン、公開するクライアントアクセス サービスの機能を選択 ・各サービス毎の設定の多くは、自動構成される。 12

- 13. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■ネットワーク検査システム (NIS) ・署名ファイルを使用し、脆弱性を使用した攻撃(エクスプロイト)を検出する、侵入防止機能 ・ネットワーク経由の攻撃と NIS 署名(シグネチャ)のパターンマッチによる検出 ・NIS 署名はマイクロソフト マルウェア対応センター(MMPC)によって、開発・提供される。 ・サポートされるプロトコル(HTTP 以外も検査できる) ・HTTP, DNS, SMB, SMB2, NetBIOS, MSRPC, SMTP, POP3, IMAP, MIME ■NIS の目的 ・ゼロデイ攻撃の防止 ・常時稼働が求められるシステムで、セキュリティ更新プログラムの即時展開が困難な場合の代替案 ・マイクロソフト マルウェア対応センター(MMPC)では、CVE 番号が付与され公開された後、出来る限り 早く NIS 署名を公開 ■NIS 署名の提供 ・Microsoft NIS(仮想パッチ)のページを参照してください。 CVE バージョンは北米 NPO MITER 社より CVE-西暦-連番 が採用されている。 ・NIS は汎用アプリケーションレベル プロトコルアナライザ(GAPA) のテクノロジを使用 ・GAPA はプロトコル仕様言語(GAPA 言語あるいは GPAL)と分析エンジンから構成される。 MMCP GAPAL (GAPA 言語) コンパイラ NIS 署名 プロトコル・パーサー として公開 Windows Update 署名 13

- 14. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■NIS の有効化と署名の更新 ・インストールされている署名の確認と設定 動作確認用テスト署名 応答をカスタマイズした署名などにフラグを設定可能 検出した場合の動作(検出のみ=通過、ブロック) 署名ごとの該当する MS セキュリティ情報 ■NIS の署名情報の設定 ■NIS を仮想パッチとして利用 ・Windows 2000 Server 延長サポート期間終了 (2010 年 7 月) ・セキュリティ更新プログラムが提供されてない。 が、NIS 署名は提供される。 ・常時稼働しているために、 パッチの適用が難しいシステムに効果的(SAPなど?) 対象サーバのみセグメントを切って使う。 ■NIS の仮想パッチで出来ること、出来ないこと。 ・できること ・MSFT で認識している OS、アプリケーションサーバの脆弱性に対するセキュリティ対策 ・リモートから攻撃される可能性のある重要度「高」以上の脆弱性に対する NIS 署名を提供 ・できないこと ・MSFT で認識していない脆弱性を悪用した攻撃に対するセキュリティ対策 ・他社アプリケーション(Adobe 等?) s脆弱性対策 ・ローカルのマルウェア対策 ・ローカルで攻撃される可能性のある脆弱性に対する NIS 署名ファイル提供 NIS を使用すれば、セキュリティ更新プログラムを適用しなくてよい、というわけではない! 14

- 15. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 // Q&A(個別に講師へ問い合わせ) // TMG ログを ODBC で別の SQL Server (MySQL 等)へ発行できないので、 // W3C 拡張形式でテキスト発行したものを別途書き出す SQL ドライバが必要。 // // SCVMM2010(2012)で、管理されている Hyper-V 上の Windows 2000 Server を // TMG で保護下におきたい場合は、SCVMM に TMG をインストールすることは推奨されておらず // 専用の TMG サーバを立てて、しかも外向けとのセグメント構成を意識しなければならない。 // →要検証ですな。 // // PowerShell コマンドは用意されていないので、SSL 署名失効リストを「コマンド一発更新」は // 行えない。 ■Web アクセス保護 ・外部 Web サイトへの安全なアクセス ・①URL フィルター ・②HTTP 検査 ・③マルウェア検査 ■Web アクセスポリシウィザード ・初期設定は Forefront TMG の管理コンソール初期起動時に起動させることも可能。 ■URL フィルターの設定 ・URL フィルターは Web アクセスポリシウィザードで作成 ※例外ユーザに対しては、許可ルールを作成して拒否ルールの前に実行されればよい ■拒否通知メッセージのカスタマイズ ・Web アクセスポリシーで設定 ・Forefront TMG SP1 では、ページ全体のカスタマイズが可能。 ■ユーザによる上書きの許可 ・Web アクセスポリシーで設定 ・Forefront TMG SP1 の新機能 ・URL フィルターがブロックするサイトへのアクセス制限を、ユーザ自身が上書きできる機能。 → セッションクッキーを持っている場合であっても、ブラウザを再読み込みしてもブロックしてしまう。 // 自社がプレイボーイ関連のサイトである場合など、個別で許可指定(理由書くなどして)可能。 15

- 16. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■マルウェア検査 ・Forefront Endpoint Protection 2010 (FEP) 旧バージョン:Malware Protection Engine (MPE)を使用 → Forefront Client Security (FCS)や Windows Defender と同じエンジン ・検査から除外できるサイトを指定可能 既定で「マルウェアサイト検査から除外されるサイト」が構成 →動画サイトや巨大ファイルサイトの定義 デフォルトは *.micrsoft.com, *.windows.com, *.windowsupdate.com ・定義ファイルは Microsoft Windows Update からダウンロード ■マルウェア検査の設定 ・マルウェア検査は Web アクセスポリシウィザードで作成 ・ポリシごとの検査設定、既定の構成を上書き ・[定義の更新]タブで、定義ファイルの自動更新と更新カナックなどを設定([更新センター]からも設定 可能) ■コンテンツの配信 ・マルウェア検査によるコンテンツダウンロード遅延に関連する設定 ・トリクルにより、クライアント側タイムアウトを防ぐ ・標準トリクル:10 秒後に最初の 4KB、その後、ファイルが完全に検査されるまで 5 秒ごとに 50 バイト送信 ・高速トリクル:データをできるだけ速く送信するが、最後の部分の送信は保留し、 スキャンが完了してから送信する(オーディオやビデオデータ向け) ・進行状況の通知を行い、クライアント側に進行状況のインジケータを表示する。 ■マルウェア検査 1. http://extersrv.adatum.com/ に IE から接続 2.ログの確認 ・フィルター編集 16

- 17. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■HTTPS 検査 ・社内から社外への発信方向の HTTPS トラフィックの検査 ・検査から除外するサイトを指定できる (金銭や健康に関するサイトを社内規則で除外している条件があれば) ・クライアント コンピュータに検査を行っているという通知を表示できる ・TMG クライアントソフトウェアが必要 ・TMG と外部 Web サーバ間、TMG とクライアント間で、異なる2つの HTTP トラフィックを確立 ■HTTP 検査と SSL ブリッジの違い ・HTTP 検査・・・Forefront TNG からサポート → 社内から社外への発信方向の検査 ・SSL ブリッジ・・・ISA Server からサポート → 社外から社内への着信方向で使用できる機能 ■HTTPS 検査の証明書 ・クライアントに新しい証明書を発行するために必要 ・HTTPS 検査の証明書の生成は2つある。 →Forefront TMG による生成 →ローカル証明機関(オレ署名 CA)による発行 ・ドメイン環境の場合は、AD を通じて自動的に各コンピュータの「信頼されたルート証明機関」に 展開できる。 ※トラフィックを検査し、サイト証明書を検証する。 Or トラフィックは検査しないが、サイト証明書を検証する。証明書が無効な場合は HTTPS トラフィックをブ ロックする。のいずれかを指定できる。(が、証明書失効リストを一発更新はできなさそうだ。Orz) ■HTTPS 検査の設定 ・HTTPS 検査は、Web アクセスポリシウィザードで作成する ■クライアントへの通知機能 ・TMG クライアントソフトウェアをインストールする (MS_FWC.msi) ・TMG サーバ、TMG クライアントで、通知機能を有効にする ・HTTPS 検査の証明書をクライアント コンピュータ[信頼されたルート証明機関]ストアに格納する。 ※グループポリシでも出来るやん!・・・その通り。 17

- 18. Microsoft TMG SP1 製品セミナ ~ネットワーク検査システム(NIS)と Web アクセス保護 ■Forefront TMG クライアントソフトウェア ・TMG クライアントソフトウェアが提供する機能 ・HTTPS 検査時の通知 ・AD の検索による TMG サーバ自動検出 ・すべての Winsock アプリケーションのサポートとユーザレベル認証 ・C:Microsoft Forefront TMGClientMS_FWC.msi を各コンピュータにインストールする。 以上 18